漏洞概要

缺陷编号: WooYun-2012-09482

漏洞标题: 中国很多网上银行客户数字证书配置不当

相关厂商: 中国很多银行&支付宝

漏洞作者: tpu01yzx

提交时间: 2012-07-13 15:14

公开时间: 2012-07-16 01:46

漏洞类型: 默认配置不当

危害等级: 低

自评Rank: 1

漏洞状态: 已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org

Tags标签: 设计不当导致攻击界面扩大 盲目信任用户数据 杀毒绕过 网络资源滥用 证书签发策略错误

漏洞详情

披露状态:

2012-07-13: 细节已通知厂商并且等待厂商处理中

2012-07-13: 厂商已查看当前漏洞内容,细节仅向厂商公开

2012-07-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

就是可以使用网上银行和支付宝签发给用户进行身份验证的数字证书进行代码签名。

会有什么危害呢?看那个“数字签名正常”几个字就知道了。除了可以通过浏览器控件的签名验证之外,还可以逃避一下杀毒软件的查杀(目前很多杀软都是忽略“可信任”的软件白名单)

详细说明:

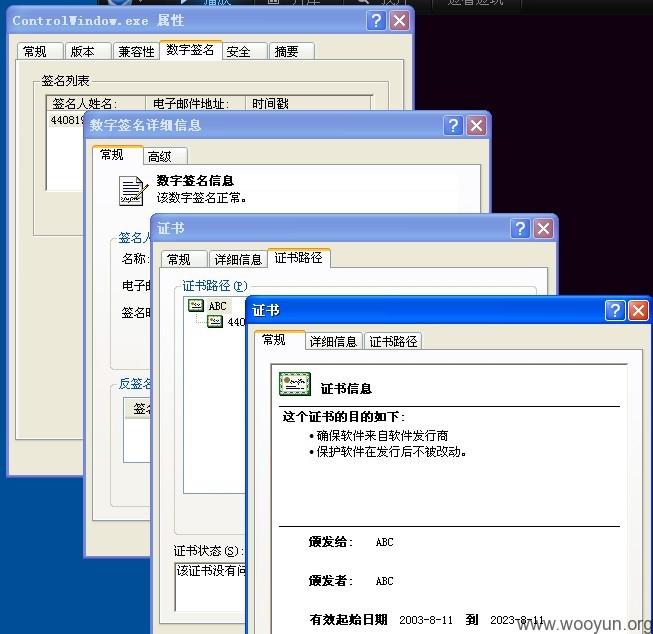

第一张使用的是农业银行发布的数字证书做的code签名

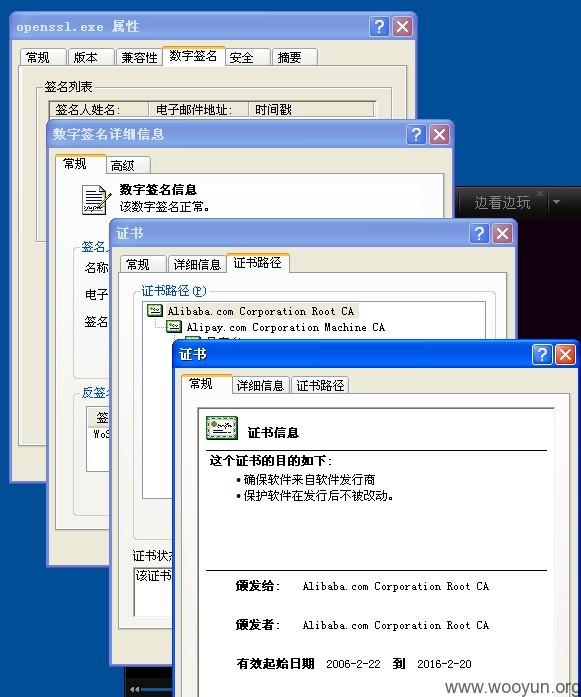

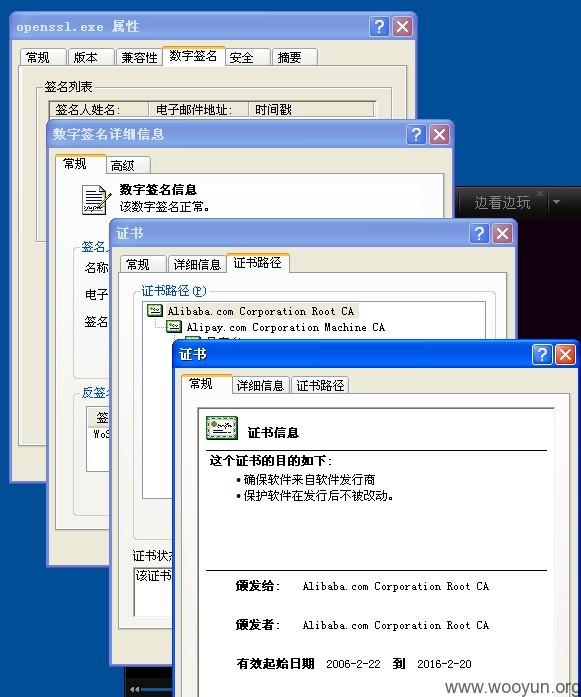

第二张使用的是支付宝发布的数字证书做的code签名

他们对应的根证书自己到官网下载安装,不解释。至于如何做code签名,微软有个signcode.exe,也不解释了。

会有什么危害呢?看那个“数字签名正常”几个字就知道了。除了可以通过浏览器控件的签名验证之外,还可以逃避一下杀毒软件的查杀(目前很多杀软都是忽略“可信任”的软件白名单)

漏洞证明:

第一张使用的是农业银行发布的数字证书做的code签名

第二张使用的是支付宝发布的数字证书做的code签名

修复方案:

别自以为是地自己给自己签名做CA,买个第三方认证的证书不需要花多少钱吧。怕国外的不安全,国内的也有权威的数字认证机构啊,不解释。

或者

给用户签发数字证书的时候,那个“证书的目的”控制一下,比如说:

客户端验证

安全电子邮件

智能卡登录

而不要用默认那个”所有应用程序策略”,不解释哈。

版权声明:转载请注明来源 tpu01yzx@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-07-16 01:46

厂商回复:

参考评论,对于此类问题暂不进行处置。

漏洞Rank:13 (WooYun评价)

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值